Blackhat SEO под маркой ключевых слов угон . Скажи что? О да! Прочитайте о методике отслеживания блэкхата, используемой в основном мошенниками, когда ваши ключевые слова используются для привлечения трафика на сайты электронной коммерции.

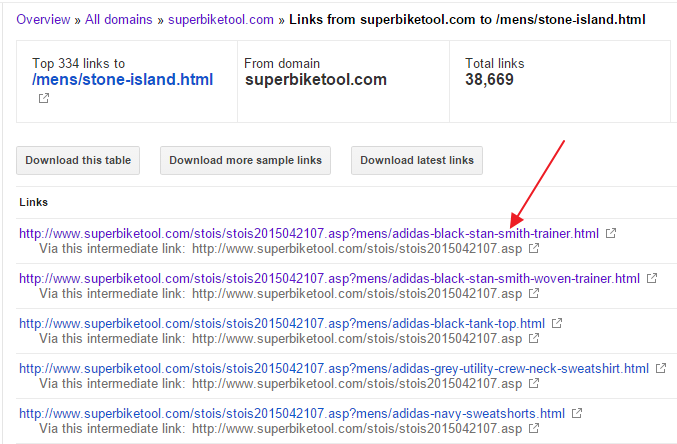

Все началось с большого количества новых внешних ссылок, указывающих на один из сайтов наших клиентов, и теперь мы будем называть их «жертвами» . 38 000+ ссылок, указывающих только на одну страницу, и было много других ссылок, также указывающих на другие страницы. Всего - более 500 000 новых внешних ссылок.

Ссылки выглядят подозрительно с первого взгляда:

- все ссылки приходят с домена, совершенно не связанного с темой [запчасти / инструменты для велосипеда], на сайт жертвы [магазин модной одежды]

- в игре есть слой перенаправления

- ссылки перенаправляют на веб-сайт КОНКУРЕНТА [в данном случае - мошеннический веб-сайт с продуктами, связанными с веб-сайтом жертвы]

- Параметр GET напоминает структуру URL-адреса сайта жертвы.

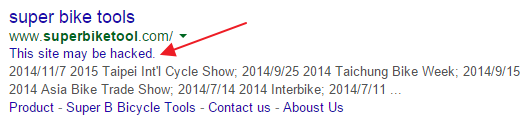

- исходный домен, скорее всего, взломан и используется как хост [зараженный хост]

В этом конкретном случае даже Google знает, что зараженный хост взломан:

Пришло время немного HTTP-анализа ...

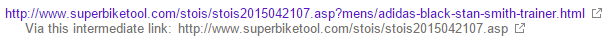

Один URL выбирается и анализируется:

По мнению Google / GWT , на нем должна быть ссылка на действительный URL-адрес жертвы : http://www.example.com/brand-name.html.

Но вместо этого он перенаправляет на мошеннический веб-сайт [ничего не покупайте на этом мошенническом сайте, позже вы поймете, почему ;-)] :

http: //www.stoneislandsshop.com/?keyword=http%3A%2F%2Fwww%2Esuperbiketool%2Ecom%2Fstois%2Fstois2015042107%2Easp%3Fmens%2Fadidas-black-stan-smith-trainer%2Ehtml

Конечно, на сайте мошенников нет обратных ссылок на сайт жертвы. Но как Google запутался, чтобы правильно индексировать URL-адрес зараженного хоста и указывать этот URL-адрес в качестве обратной ссылки ?!

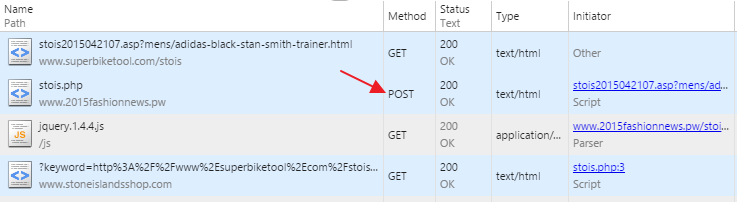

Давайте проанализируем перенаправления, или лучше сказать «перенаправления» шаг за шагом:

- [POST redirect] ссылка на зараженный хост перенаправляет с помощью метода POST на промежуточный хост [POST важен, так как он не дает Google пройти через]

- [ маскировка ] промежуточный хост [серверный PHP-скрипт] затем проверяет, есть ли у user-agent «googlebot» - если это так, он устанавливает cookie. Когда страница отображается, она перенаправляет клиента на веб-сайт мошенников, используя jQuery redirect [клиентский Javascript] или Google-пользовательский агент типа «googlebot» <script src = "js / jquery.1.4.4.js" = "text / javascript"> </ script> <script> // <! [CDATA [if (cuslocked) {окно. location .href = "http://www.google.com/"; } еще {окно. location .href = "http://www.stoneislandsshop.com/?keyword="; } //]]> </ script>

- «Cuslocked» - файл cookie, который указывает, является ли агент роботом Google или нет

- [НАПРАВЛЕНО на сайт SCAM] HTTP-код 200, опять же - вероятно, чтобы избежать обнаружения 30-кратного перенаправления

- Веб-сайт SCAM загружен

Как видите, нет 301 или 302 перенаправлений.

Теперь мы можем создать список всех участников этой схемы и соединить точки:

- Жертва [ это может быть ты! 😉 ]

- Зараженный хост [superbiketool.com] [какой-то случайный, взломанный сайт]

- Промежуточный хост [www.2015fashionnews.pw] [другой плохой случайный взломанный сайт или неосторожный мошенник, как в этом случае - объяснено позже]

- Мошеннический сайт [www.stoneislandsshop.com]

ПОЧЕМУ именно этот метод маскировки и как мошенники выигрывают от него?

- Scammer создал тематический сайт электронной коммерции [магазин модной одежды, который выглядит как настоящий].

- Мошенник знает, что есть магазины, которые известны тем, что у них есть определенный бренд [жертва], и что есть пользователи, выполняющие запросы по ключевому слову бренда в Google

- Мошенник царапает и воссоздает весь сайт жертвы маскировка ]

- Scammer создает перенаправления, которые указывают на мошеннические сайты [убедившись, что Google не перенаправлен]

Хотите знать, как это выглядит на практике?

- Сайт жертвы, но это может быть и вы ] хорошо известен продажей продукции модного бренда Stone Island (среди прочего)

- Scammer создал сайт SCAM, который имитирует популярный фирменный магазин [stoneisland s shop.com]

- Мошенник обнаружил / взломал несколько веб-сайтов, которые / используются в качестве сайта скрытого хоста, который будет проиндексирован googlebot [http://www.superbiketool.com/stois/stois2015042107.asp?*]

- Сайт жертвы очищается, а контент воссоздается на скрытом веб-сайте [со всеми фирменными ключевыми словами]

- Робот Googlebot индексирует скрытый веб-сайт [Робот Google может индексировать контент, поскольку он не перенаправляется как другие пользовательские агенты]

- Пользователь выполняет фирменный запрос [связанный с жертвой] в Google и получает мошеннический веб-сайт с высоким значением SERP [в связи с тем, что проиндексированный контент действительно связан с жертвой / брендом]

Пример:

Google: « торговая марка жертвы adidas black stan smith»

Поскольку запрос выполняется, включая ключевое слово жертвы «фирменное наименование» , Сайт мошенников очень высоко расположен в поисковой выдаче .

Как защитить и исправить:

Похожие

Как видео помогает SEO?Видеоконтент быстро завоевывает популярность в мире онлайн-маркетинга, и многие компании уже начали использовать его в своих интересах. В настоящее время бренды сосредотачивают свои маркетинговые стратегии на видео, чтобы доставлять важные сообщения своей целевой аудитории в увлекательной Как написать SEO контент в 2016 году

В 2011 году Google громко и ясно дал понять, что контент составляет большую часть их алгоритма ранжирования. В 2012 году Google акцентировал это ударом в лицо тем, кто игнорировал предупреждение, заданное Panda. С тех пор многочисленные обновления от основной поисковой системы внесли изменения в то, как мы пишем контент, и это включает более 500 изменений алгоритма только в 2014 году. 2016 год будет другим для поиска - всегда новый год. Но у нас есть не очень подлое подозрение, что контент SEO: Как я могу получить органические звезды?

Чтобы претендовать на звёзды органического уровня, выделиться на страницах результатов поисковой системы Google (SERP) и повысить рейтинг кликов (CTR), важно добавить разметку схемы на свой веб-сайт. Как увеличить скорость 3G-модема: инструкции и советы

Многие пользователи, которые применяют для доступа в глобальную сеть Internet такое устройство, как 3G-модем, часто сталкиваются с проблемой низкой скорости соединения. Конечно, если для проверки почты, или просмотра Интернет страниц такой скорости худо-бедно достаточно, то посмотреть фильм, скачать файлы большого объема, или играть в какую-нибудь онлайн игру уже практически невозможно. Есть два способа Голосовой поиск SEO: как оптимизировать свое присутствие

Ник Пападжаннис Google сообщает, что 55 процентов подростков и 40 процентов взрослых регулярно используют голосовой поиск. eMarketer также прогнозирует, что количество пользователей голосового поиска увеличится на 27,6 процента до 45 миллионов в 2018 году. Настало время брендам серьезно отнестись к голосовому поиску. Сегодня нет возможности рекламировать голосовой поиск, но это то, за что должны следить все рекламодатели. В настоящее время бренды должны использовать исключительно органичный Как ускорить свой рост с помощью партнерского маркетинга

Как предприниматель или маркетолог, риск использования партнерского маркетинга для вас крайне низок, а вознаграждение велико. Вам нужно платить партнерам только тогда, когда клиент конвертирует их, а не когда они приводят людей на ваш сайт. Нил Патель и Дэн Макгоу обсуждают, как увеличить ваш доход с помощью партнерского маркетинга. Нил также стал соучредителем Crazy Egg и выступал на более чем 100 маркетинговых конференциях. У него огромный опыт работы с партнерским маркетингом, как SEO-дружественные интернет-адреса: как оптимизировать ваши URL для Google

SEO-дружественные URL-адреса всегда являются горячей темой на SEO-сцене. Многие оптимизаторы считают, что поисковые системы теперь могут читать и оценивать каждый тип URL и структуру URL. Конечно, оптимизация URL не самая важная задача, когда речь идет об оптимизации сайта для поисковых систем. Но SEO-дружественные URL-адреса, безусловно, могут выступать в роли «чаевых на весах» и, таким образом, оправдывать лидерство в рейтинге по сравнению с конкурентами. Кроме того, оптимизация URL-адреса Копирование кошек: как защитить ваш контент от кражи

Кража контента, также известная как «чистка», не является чем-то новым для интернет-пользователей. Около каждого владельца веб-сайта хотя бы раз обнаруживал незаконно опубликованную копию своего собственного контента 6 бесплатных онлайн-курсов для некоммерческих маркетологов

Формальное образование не может подготовить вас ко всему. Когда вы решаете, какие уроки посещать заранее, невозможно точно знать, чего от вас потребует ваша будущая карьера. Но то, что вы определили навык, который хотите изучать сейчас, не означает, что вам нужно возвращаться в школу. Движение по онлайн-обучению охватило всю страну и предлагает бесплатные и доступные уроки по множеству тем, которые выведут вас на следующий уровень. Многие курсы и сертификаты доступны для вас бесплатно, Что такое Моз? | Как использовать Moz | Нажмите Интеллект

Как работает Moz Поисковая оптимизация (SEO) - это один из наименее понятных и сложных аспектов маркетинга. Поэтому цель Moz - упростить процесс с помощью программного обеспечения, образования и поддержки сообщества. Здесь вы можете изучить и использовать методы белой шляпы и инструменты SEO , которые помогут вашему бренду расти от силы к силе. Вам нужен Моз? Если вы владеете веб-сайтом и считаете поисковый Как SEO помогает вашему бизнесу расти?

Что такое SEO? Поисковая оптимизация - это процесс оптимизации содержимого веб-сайта, такого как ключевые слова, изображения и текст, для оптимизации их веб-сайтов для поисковых систем, таких как Google, Yahoo и Bing, и, таким образом, повышения их рейтинга в поисковых системах. SEO - это методика, адаптированная для ранжирования сайта в результатах поиска. Это улучшает объем и качество трафика на сайт из различных поисковых систем. Скажи что?

Com/?

Com/?

2015042107.asp?

Вам нужен Моз?

Что такое SEO?